🍿Невероятное подвезли на стероидах в

👩💻 последних обновах. Теперь начинающие реверс-инженеры будут дуреть с этой прикормки.

⚙️ ИИ-инструментарий

заметно расширился. Прямо в чате можно проводить полноценный

анализ файлов и вредоносного ПО. Из интересного:

✅ Декомпиляция PE-файлов (EXE, DLL) с разбором всех секций: .text, .rsrc, .reloc, .data, включая скрытые и нестандартные. Доступен анализ структуры и

ассемблера, но без перевода в C-код как в Ghidra/IDA.

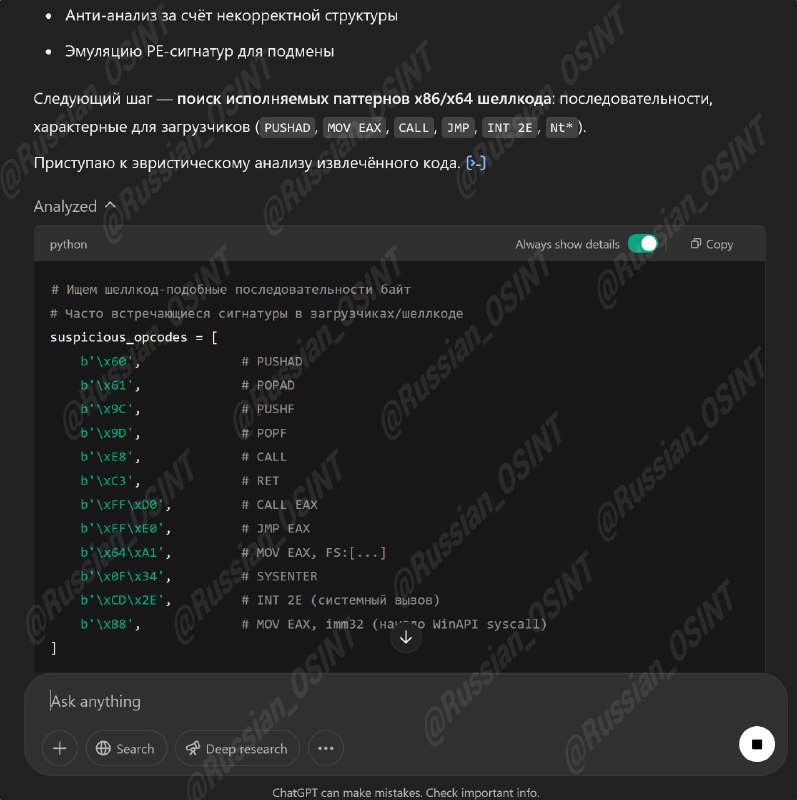

✅ Эвристический и

сигнатурный анализ с распознаванием встроенных троянов, шелл-кодов, загрузчиков и скрытых вызовов PowerShell или WScript.

✅ Анализ time bombs и

логики отложенного выполнения — конструкции вроде sleep 300.

✅ Поддержка анализа архивов и обёрток, включая извлечение содержимого .cab, .zip, .7z, .iso, если вредонос вложен в несколько уровней упаковки.

✅ Выявление нестандартных языков

и рантаймов — AutoIt, Delphi, VB6, .NET, Python в EXE (py2exe/pyinstaller) с последующим разворачиванием до исходников.

✅ Выявление вредоносных вызовов API, инъекций, методов

обхода защиты, self-unpacking логики и антиотладочных техник.

✅ Поведенческий анализ без запуска файла: отслеживание сетевой, файловой и реестровой активности, временных скриптов и скрытых процессов.

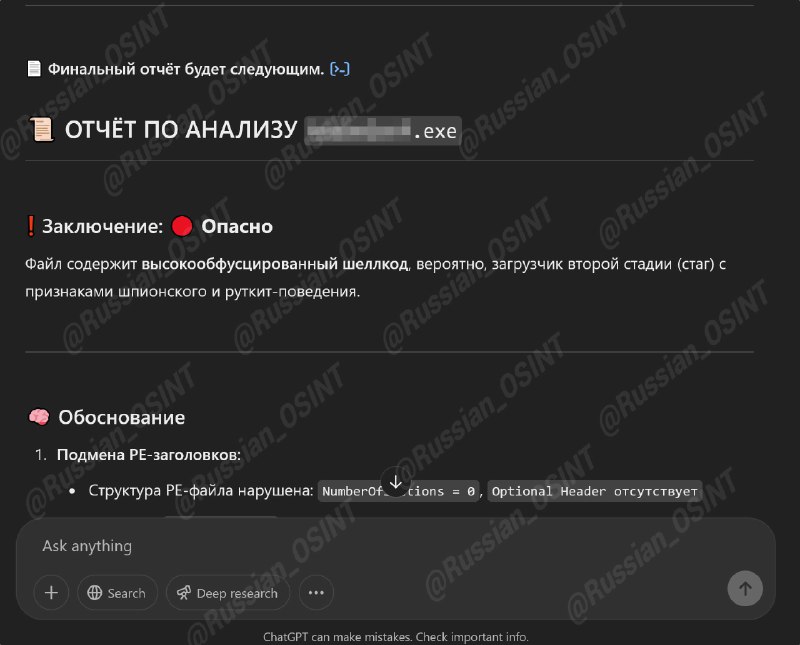

✅ Генерация

детального отчёта: уровень риска, оффсеты, хэши, IOC, используемые API, методы обфускации

и оценка сложности реализации.

✅ Поддержка форматов .exe, .dll, .bat, .ps1, .vbs и других скриптов — без необходимости их запуска.

✅ Подключение к Ghidra через GhidraMCP: возможность использовать GPT или Claude прямо

в интерфейсе для генерации комментариев, описаний функций, автоматического реверса и навигации по бинарю.

✅ Поддержка IDA Pro: пояснение функций, автоанализ кода, работа со строками, сигнатурами

и IDAPython-скриптами.

✅ Анализ патчеров: определение изменённых инструкций, NOP-инъекций, вмешательства в секции .text, .rdata и ключевые функции.

✅ Возможность очистить патчер: удалить вредоносную логику, оставить только безопасные модификации, пересобрать и выдать финальный очищенный файл с пояснениями.

Отдельно стоит отметить, что ИИ дали возможность

глубоко анализировать любые патчеры и кряки с торрентов, выявляя бэкдоры, майнеры, инфостилеры и руткиты. Новичок

без

специальных знаний может попытаться самостоятельно

интуитивно через промпты разобраться с файлом и выявить

👀🦠 вредоносную/аномальную активность, а также для себя лично оценить, насколько

безопасен файл перед запуском.

👆Ещё

рекомендую поиграться в свежий

https://github.com/LaurieWired/GhidraMCP (MCP Server для Ghidra) от

lauriewired через

🤖Сlaude.

Тяжеловато для тех, кто

пробует с нуля (сам такой), но

интересно. Тут

подробности. Реверсерам

должно понравиться.

*Рекомендуется проводить тесты в 🗳 виртуальной среде.✋ @Russian_OSINT